Polska domena z wysokim wskaźnikiem wdrożenia DNSSEC. Jak działa ten protokół?

System nazw domen umożliwia łatwą nawigację po sieci, nie zapewnia jednak odpowiedniego poziomu bezpieczeństwa. Do tego celu stworzono zestaw jego rozszerzeń: Domain Name System Security Extensions, w skrócie DNSSEC.

DNS (ang. Domain Name System) to fundament współczesnego internetu. Bez systemu, który umożliwia tłumaczenie mnemonicznych, czyli łatwych do zapamiętania nazw domen na ciągi liczbowe zrozumiałe dla maszyn trudno wyobrazić sobie nawigowanie po sieci. Informacje na temat domen (a ściślej: nazw domen) przechowywane są na serwerach DNS, które wyszukują adresy IP danej strony po wprowadzeniu jej mnemonicznej nazwy przez użytkownika. Serwery te tworzą rozproszoną, ogólnoświatową sieć opartą na protokole komunikacyjnym o tej samej nazwie – DNS.

Rozproszony charakter DNS pozwala na ograniczenie do minimum centralnego zarządzania internetem i ułatwia przyłączanie nowych komputerów do globalnej sieci. To jego kluczowa zaleta, a zarazem idea przyświecająca inżynierom, którzy projektowali system w latach 80. Na wczesnym etapie rozwoju sieci nie dało się jednak przewidzieć jej ewolucji i zadbać o każdy aspekt jej funkcjonowania. „Oryginalnym” mankamentem DNS, który dał o sobie znać po latach, jest niedostateczna ilość mechanizmów bezpieczeństwa. Z czasem zaczęło przybywać rozmaitych nadużyć i ataków, których sprawcy wykorzystywali luki bezpieczeństwa do fałszowania odpowiedzi na zapytania DNS. W skrócie rzecz ujmując, polegają one na zwracaniu zasobów różnych od tych, do których dostęp chce uzyskać użytkownik. W efekcie takiego „fałszerstwa” internauci mogą zostać skłonieni do ujawnienia wrażliwych danych, np. loginów, haseł czy danych kart płatniczych.

Skutecznego rozwiązania tego problemu dostarczył dopiero protokół DNSSEC. Stanowi on zestaw rozszerzeń bezpieczeństwa systemu DNS (zgodnie z jego pełną nazwą: Domain Name System Security Extensions) i jest efektem prac trwających od lat 90. Z jego pożytków od dłuższego czasu może korzystać również wielu abonentów nazw z końcówką .pl. Warto podkreślić, że nasza domena krajowa wypada pod tym względem znacznie lepiej niż wiele innych ccTLD. Ciekawe omówienie tematu autorstwa specjalisty ds. DNS Piotra Studzińskiego-Raczyńskiego pojawiło się niedawno na stronie Krajowego Rejestru Domen.

DNSSEC rozszerza protokół DNS o klucze kryptograficzne, za pomocą których podpisywane są dane DNS – a nie zapytania i odpowiedzi DNS. Pozwala to zapewnić autentyczność i integralność danych (upewnić się, że nie zostały one zmodyfikowane, np. przez hakera) przesyłanych w ramach systemu DNS.

„Każda strefa DNS posiada parę kluczy: publiczny i prywatny. Właściciel strefy używa klucza prywatnego do podpisywania danych DNS w strefie i generowania podpisów cyfrowych na tych danych. (…) Każdy resolver rekursywny, wyszukujący dane w strefie, pobiera również klucz publiczny strefy, który wykorzystuje do sprawdzenia autentyczności danych DNS. W ten sposób resolver potwierdza, że podpis cyfrowy pod pobranymi przez niego danymi DNS jest ważny. Jeśli tak rzeczywiście jest, dane DNS są prawidłowe i zostają zwrócone użytkownikowi. Jeśli podpis nie zostanie potwierdzony, resolver zakłada atak, odrzuca dane i zwraca użytkownikowi komunikat o błędzie” – tłumaczy Piotr Studziński-Raczyński.

Jak informuje autor, rozszerzenie DNSSEC zostało uznane za rozwiązanie, które zwiększa poziom wiarygodności i jakości DNS w efekcie wieloletnich badań, prowadzonych z ramienia Agencji Unii Europejskiej ds. Cyberbezpieczeństwa (ENISA). Technologia stanowi uzupełnienie innego znanego standardu – Secure Socket Layer (SSL), obecnie stosowanego w rozszerzonej wersji Transport Layer Security (TLS). Zapewnia on poufność i integralność transmisji danych w internecie oraz uwierzytelnienie serwera, a w niektórych przypadkach również klienta serwera.

Abonenci nazw z końcówką .pl mają możliwość zabezpieczania swoich adresów protokołem DNSSEC już od czerwca 2012 r., choć popularyzacja tego standardu gwałtownie wzrosła dopiero w 2018 r. Przyczyniły się do tego kampanie promocyjne, ale przede wszystkim aktywne zainteresowanie tym rozwiązaniem ze strony rejestratorów. Wszystkie utrzymywane przez siebie domeny protokołem DNSSEC podpisała wówczas firma nazwa.pl, co gwałtownie podniosło statystyki NASK w tym zakresie. Zabezpieczenie w formie DNSSEC od dawna stosuje również Aftermarket.pl, który zapewnia tę usługę bezpłatnie i w sposób domyślny (bez konieczności dodatkowej konfiguracji) dla wszystkich domen skierowanych na serwery DNS tej firmy. Pełną listę partnerów NASK, którzy oferują usługę DNSSEC można znaleźć na stronie https://www.dns.pl/lista_rejestratorow po wybraniu opcji „Rejestrator oferuje usługę DNSSEC” z rozwijanej listy „Wybierz usługę”. Obecnie na liście znajduje się 40 takich rejestratorów z Polski oraz innych krajów.

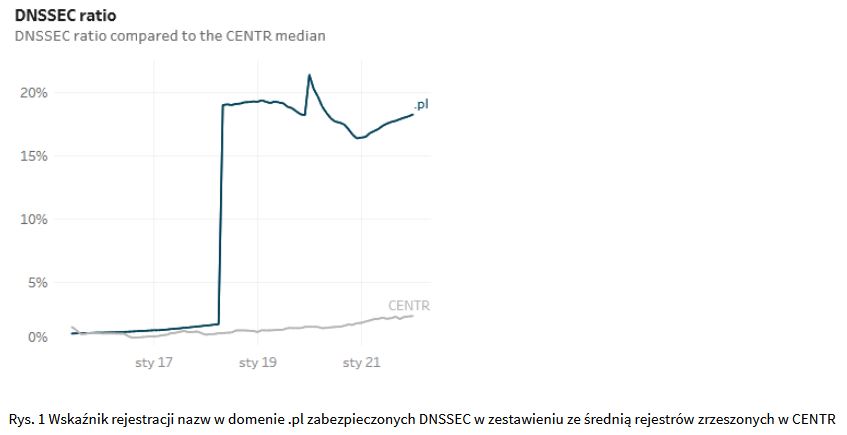

Warto odnotować, ze polska domena krajowa pod względem wdrożenia DNSSEC wypada świetnie na tle średniej dla rejestrów zrzeszonych w CENTR, organizacji skupiającej rejestry ccTLD Europy i niektórych innych państw świata. Tak wygląda wykres porównujący te wartości.

Więcej na temat rozwoju DNSSEC i innych protokołów oraz zagrożeń bezpieczeństwa w sieci można przeczytać w artykule Studzińskiego-Raczyńskiego.

Tagi: .pl, Agencja Unii Europejskiej ds. Cyberbezpieczeństwa, bezpieczeństwo, DNS, DNSSEC, Domain Name System Security Extensions, ENISA, NASK, Piotr Studziński-Raczyński, Secure Socket Layer, SSL, TLS, Transport Layer Security