Oszuści podszywają się pod InPost. Wysyłają wiadomości z linkiem do złośliwej domeny

Oszuści podszywający się pod InPost rozsyłają SMS-y z informacją na temat przesyłki oczekującej w paczkomacie. Wiadomość zawiera URL z domeną InPost.pl prowadzący do strony ze złośliwym oprogramowaniem.

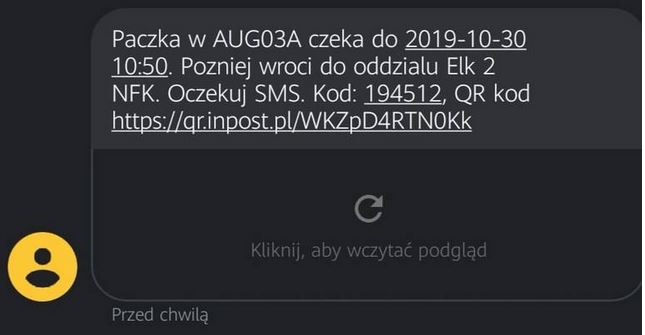

O sprawie donosi m.in. „Gazeta Pomorska”. Jej serwis przytacza wiadomość, jaką otrzymała od oszustów jedna z niedoszłych ofiar: „Paczka AUG30A czeka do 2019-10-30 10:50. Pozniej wroci do oddzialu Elk2 NFK. Oczekuj SMS. Kod: 194512, QR kod https://qr.inpost.pl/WKZ…”. Publikuje również zrzut ekranu.

Odbiorca zapewnia, że nie korzysta i nigdy nie korzystał z usług InPostu. Ponadto mieszka w Bydgoszczy, a wiadomość dotyczyła odbioru paczki w Augustowie. Mężczyzna informacją o zdarzeniu podzielił się na Facebooku. Zgodnie z odpowiedzią, jakiej udzielił mu InPost, „tego typu SMS-y mogą nosić znamiona działalności cyberprzestępców. Należy być czujnym i nie odpowiadać na tego typu wiadomości (…)”.

Kilka dni temu przed działaniami oszustów podszywających się pod InPost ostrzegał zespół CERT Polska. Co więcej, CERT podobne ostrzeżenia wystosował już w lipcu, obok InPost wymieniając również OLX. W analizie zamieszczonej na stronie CERT.pl, instytucja informuje: „W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywająca się pod produkt marki InPost, okazała się być trojanem bankowym rozpoznanym jako Cerberus”.

Dalej czytamy: „Dystrybucja złośliwego kodu opierała się o wysyłkę wiadomości SMS z informacją o śledzeniu przesyłki za pomocą aplikacji mobilnej, wraz z linkiem do jej pobrania. Jedną z podstawowych funkcji bota było wykradanie danych logowania do wybranych aplikacji. Na celowniku znalazły się m.in. produkty do obsługi bankowości internetowej i poczty. Złośliwe oprogramowanie po udzieleniu mu zezwolenia na korzystanie z usług ułatwień dostępu (ang. accessibility services) dokonywało samodzielnego podniesienia własnych uprawnień. Trojan przyznawał sobie m.in. możliwość odczytywania listy kontaktów, inicjowania wywołań USSD, stawał się administratorem urządzenia oraz domyślną aplikacją do obsługi SMS.”

Tym, co zwraca uwagę w nadesłanej wiadomości, jest URL. Zawiera on adres w domenie InPost.pl, ale link przekierowuje do adresu w domenie inpost24[.]tk – czyli nazwy z końcówką turecką. To już „wyższy poziom” socjotechniki. Większość oszustów nie dba (a przynajmniej było tak do niedawna) o wiarygodność URL. Najprawdopodobniej wychodzą oni z założenia, że internauci i tak nie znają się na domenach, więc nie zwracają uwagi na to, jaką końcówkę zawiera adres lub czy nazwa marki występuje w domenie samodzielnie czy może z dodatkiem w rodzaju „24”. W tym przypadku przestępcy zadbali o to, by pozorny URL wyglądał przekonująco – i dopiero pod taki adres podpięli link prowadzący do „oszukańczej” domeny. Nie jest to oczywiście zagranie wymagające kunsztu informatycznego, jednak pokazuje, że pomysłowość przestępców rośnie wraz ze świadomością internautów, którzy najwyraźniej coraz częściej zwracają uwagę na konstrukcję adresu www.

Tagi: Cerberus, CERT, InPost, oszustwo, trojan, wirus